Für Ihr erfolgreiches, gutes Leben Informationen, die Sie wirklich brauchen: Staatlich geförderter Verlag, ausgezeichnet mit dem Global Business Award als Publisher of the Year: Bücher, Magazine, eKurse, datengestützte KI-Services. Print- und Onlinepublikationen sowie neuste Technik gehen dabei Hand in Hand – mit über 20 Jahren Erfahrung, Partnern wie dem Bundesbildungsministerium, Kunden wie Samsung, DELL, Telekom oder Hochschulen. Dahinter steht Simone Janson, deutsche Top10 Bloggerin, referenziert in ARD, FAZ, ZEIT, WELT, Wikipedia.

Offenlegung & Urheberrechte:

Datensicherheit in Unternehmen: 2 X 4 Tipps gegen Schatten-IT

Von Paul Chapman (Mehr) • Zuletzt aktualisiert am 29.02.2024 • Zuerst veröffentlicht am 16.11.2016 • Bisher 6376 Leser, 2507 Social-Media-Shares Likes & Reviews (5/5) • Kommentare lesen & schreiben

Mitarbeiter sind hervorragende Problemlöser. Legen Sie ihnen ein Hindernis in den Weg und sie finden eine Möglichkeit, es zu umgehen. Aber genau das kann langfristig zum Problem für die IT-Sicherheit von Unternehmen werden.

- Mitarbeiter mit Eigeninitative sind gut, oder?

- Der Weg des geringsten Widerstands

- Warum sind ECM-Systeme nicht für Mitarbeiter geeignet?

- Ein Schritt hinter der Realität

- Das Ausmaß der Schatten-IT

- Was die IT absegnet, ist in Ordnung?

- Kollaboration, die funktioniert

- Top Bücher zum Thema

- Text als PDF lesen

- Beratung zu Erfolg, Ziel-Erreichung oder Marketing

- eKurs on Demand buchen

- Individuelles eBook nach Wunsch

Mitarbeiter mit Eigeninitative sind gut, oder?

Wenn Ihre Mitarbeiter Eigeninitiative zeigen und mit IT-Systemen arbeiten, die nicht für sie arbeiten, dann können Sie sicher sein, dass sie eine Ausweichmöglichkeit finden werden. Und wer kann es ihnen verübeln? Sie haben Ziele und zu erreichende Deadlines. Sie haben Kunden und Kollegen Versprechen gegeben, die sie halten müssen.

Und Sie denken jetzt vielleicht – wo liegt da das Problem? Wenn sie einige Workarounds zur Hand haben – wunderbar. Das ist einfacher, als sich neue Lösungen auszudenken. Doch Workarounds können ein Zeichen sein, dass Ihr Unternehmen nicht mehr mithalten kann.

Der Weg des geringsten Widerstands

Die Bücher zum Thema (Werbung)

Sehen wir uns die häufigsten Problemlösungen an, die von Mitarbeitern zum Erledigen ihrer Arbeit genutzt werden. Immer beliebt ist das Senden von Dokumenten per eMail an persönliche Konten, damit sie außerhalb des Büros arbeiten können – davon profitiert sicherlich die Produktivität.

Dann gibt es die beliebten Zusammenarbeitslösungen – das Einrichten nicht genehmigter Synchronisations- und Freigabedienste, damit sie in einem Starbucks oder der Flughafen-Lounge auf viele verschiedene Dateien zugreifen und sie so mit Kollegen, Lieferanten und Partnern teilen können.

Dies bedeutet, dass sensible Unternehmensdaten im Internet an Orten verteilt werden, die Ihre IT-Abteilung nicht sehen kann. Und das ist das Problem mit dem Weg des geringsten Widerstands – er führt im Laufe der Zeit zu Problemen für die IT-Sicherheit in Ihrem Unternehmen.

Warum sind ECM-Systeme nicht für Mitarbeiter geeignet?

Eigentlich gibt es für dieses Problem eine Lösung. Sie heißt Enterprise Content Management (ECM) und kam in den 2000er-Jahren auf. Diese ECM-Systeme waren gut geeignet für die Verwaltung unternehmenskritischer Informationen und Prozesse, aber sie boten keine angenehme Benutzererfahrung. Das war eine Enttäuschung.

Untersuchungen von Systemscope zeigen, dass über 50 Prozent an ECM-Projekten geringere Übernahmeraten als erwartet hatten. Und was noch schlimmer ist, 50 Prozent haben völlig versagt. Es ist also kein Wunder, dass Workarounds zu einer Lösung geworden sind. Was ist also das Problem? Warum sind ECM-Systeme nicht für Mitarbeiter geeignet?

Ein Schritt hinter der Realität

Rabatte für Ihren Erfolg (Werbung)!

Viele ECM-Systeme wurden entwickelt, bevor diese rasche Entwicklung begann. Jetzt liegen ihre Fähigkeiten hinter der modernen Geschäftsrealität, weshalb Mitarbeiter gezwungen sind, Workarounds zum Erledigen Ihrer Arbeit zu finden.

Jede erdenkliche Art, wie wir unsere Geschäfte erledigen, hat sich in den letzten zehn Jahren verändert. Insbesondere vier Kräfte haben heute unsere Arbeitsweise neu geformt.

- Mobilität: Fast die ganze Welt ist heute per Smartphone erreichbar, weshalb Unternehmen speziellen Kundenerwartungen gerecht werden und mobile Dienste anbieten müssen, die die Lebensqualität und Bequemlichkeit von Kunden verbessern.

- Analysen: Unternehmen müssen unglaubliche Datenmengen verwalten und die wichtigen Informationen, die sie bei der Verbesserung der Kundenerfahrung unterstützen, oder die notwendigen Daten zum Betrieb von Anwendungen und Geräten identifizieren.

- Cloud: Unternehmen von heute sind auf Cloud-Technologie aufgebaut, während etablierte Technologiegiganten immer stärker mit nativen Cloud-Anbietern zusammenarbeiten.

- Das Internet der Dinge: Bis 2020 müssen neue Geschäftsmodelle zusätzlich zum vorhandenen Netzwerk mobiler Benutzer ca. 25 Milliarden vernetzte Geräte integrieren, die Informationen erzeugen.

Das Ausmaß der Schatten-IT

Laut CIO.com kennen nur 8 Prozent der Unternehmen das Ausmaß an Schatten-IT, die sich in ihren Prozessen verbirgt. Das bedeutet, dass den meisten Unternehmen die in den Systemen verborgenen Daten wie Netzwerkprotokolle, eMail-Verkehr, Anhänge, Berichte zu Unternehmenskreditkarten, Telefonrechnungen, ISP-Rechnungen und Firewall-Protokolle nicht bewusst sind.

Durch eine direktere Zusammenarbeit mit den Mitarbeitern in Ihrem Unternehmen von Anfang an können Sie herausfinden, was in Ihren Systemen und Prozessen fehlerhaft ist, bevor es zu spät ist.

Was die IT absegnet, ist in Ordnung?

Das Umgehen von ECM-Systemen geschieht allerdings nicht völlig unerkannt. Viele IT-Manager werden vom Geschäft unter Druck gesetzt, um Zusammenarbeit und Mobilität zu ermöglichen, und sind so zur Nutzung vom Unternehmen genehmigter Workarounds gezwungen.

Das Hinzufügen externer Partner zum Unternehmensverzeichnis ist ein Beispiel dafür. Das Duplizieren von Daten aus dem internen Netzwerk im DMZ ist auch üblich, aber absolut nicht ideal. Die gesteigerten Speicher- und Verwaltungskosten der Duplikation sind ein Problem. Oft landen sensible Daten im DMZ, wodurch sie zu einem Hauptziel für Hacker werden. Unternehmen kennen die Risiken, aber sie wissen oft nicht, dass es eine sichere Alternative gibt.

Kollaboration, die funktioniert

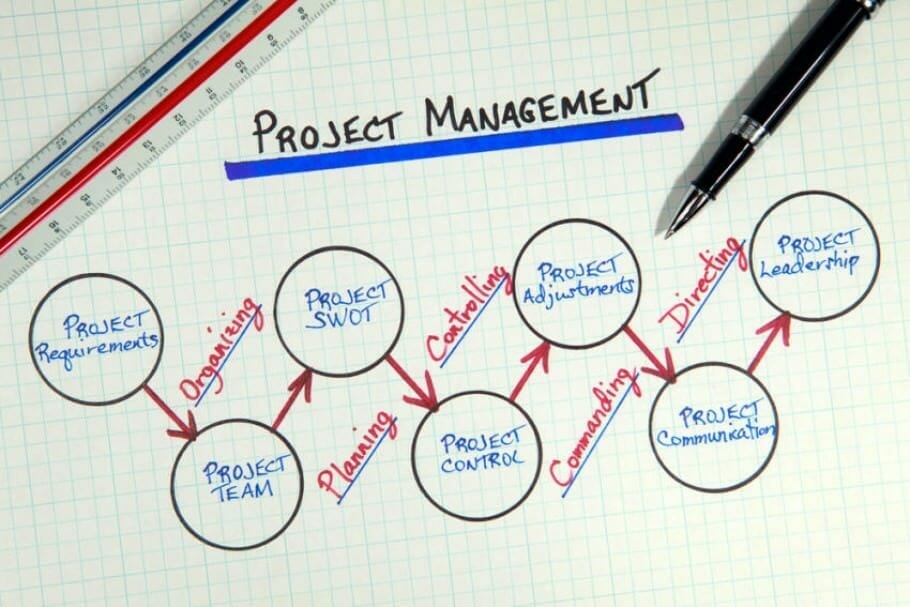

Um diesem Problem einen Schritt voraus zu sein, muss eine Plattform für Enterprise Content Management und Zusammenarbeit der nächsten Generation vier Hauptkriterien erfüllen:

- Vielfältige Inhaltsverwaltung: Das System muss ALLE Inhaltstypen bei tausenden von Apps auf allen Geräten und bis hin zur Cloud verwalten können.

- Flexible Sicherheitskontrolle: Sie können sicher sein, dass Inhalte und Daten sicher sind, aber immer noch durch Benutzer auf sie zugegriffen werden kann.

- Workflow-Integration: Optimale Interoperabilität, damit Inhalte und Kommunikation sicher und nahtlos durch unternehmenskritische Lösungen und LOB-Apps geleitet werden können.

- Benutzererfahrung: Und sie muss natürlich eine phantastische Benutzererfahrung bieten. Wenn die IT-Lösung keine optimale Benutzererfahrung bietet, wird sie nicht angenommen.

Top Bücher zum Thema

Text als PDF lesen

Diesen Text als PDF erwerben (nur zur eigenen Nutzung ohne Weitergabe gemäß AGB): Bitte schicken Sie uns nach dem Kauf eine eMail mit gewünschten Titel an support@berufebilder.de, wir schicken das PDF dann umgehend zu. Sie können auch Text-Reihen erwerben.

4,99€Kaufen

Beratung zu Erfolg, Ziel-Erreichung oder Marketing

Sie haben Fragen rund zu Karriere, Recruiting, persönliche Entwicklung oder Reichweitensteigerung? Unser KI-Berater hilft Ihnen für 5 Euro im Monat – für Buchkäufer kostenlos. Für weitere Themen bieten wir spezielle IT-Services

5,00€ / pro Monat Buchen

eKurs on Demand buchen

Bis zu 30 Lektionen mit je 4 Lernaufgaben + Abschlusslektion als PDF-Download. Bitte schicken Sie uns nach dem Kauf eine eMail mit gewünschten Titel an support@berufebilder.de. Alternativ stellen wir gerne Ihren Kurs für Sie zusammen oder bieten Ihnen einen persönlichen regelmäßigen eMail-Kurs – alle weiteren Informationen!

29,99€Kaufen

Individuelles eBook nach Wunsch

Falls unser Shop Ihnen nicht Ihr Wunschthema bietet: Wir stellen gerne ein Buch nach Ihren Wünschen zusammen und liefern in einem Format Ihrer Wahl. Bitte schreiben Sie uns nach dem Kauf unter support@berufebilder.de

79,99€Kaufen

3 Antworten zu „Datensicherheit in Unternehmen: 2 X 4 Tipps gegen Schatten-IT“

-

Datensicherheit in Unternehmen: 2 X 4 Tipps gegen Schatten-IT von Paul Chapman – Empfehlenswerter Beitrag 1xNdvBOXig

-

Datensicherheit in Unternehmen: 2 X 4 Tipps gegen Schatten-IT von Paul Chapman via B E R U F E B I L D E R – Empfehlenswerter Beitrag MR8DmQ16K6

-

Datensicherheit in Unternehmen: 2 X 4 Tipps gegen Schatten-IT von Paul Chapman via B E R U F E B I L D E R – Empfehlenswerter Beitrag z0cc1mPz0C

Schreiben Sie einen Kommentar